Article. What i write

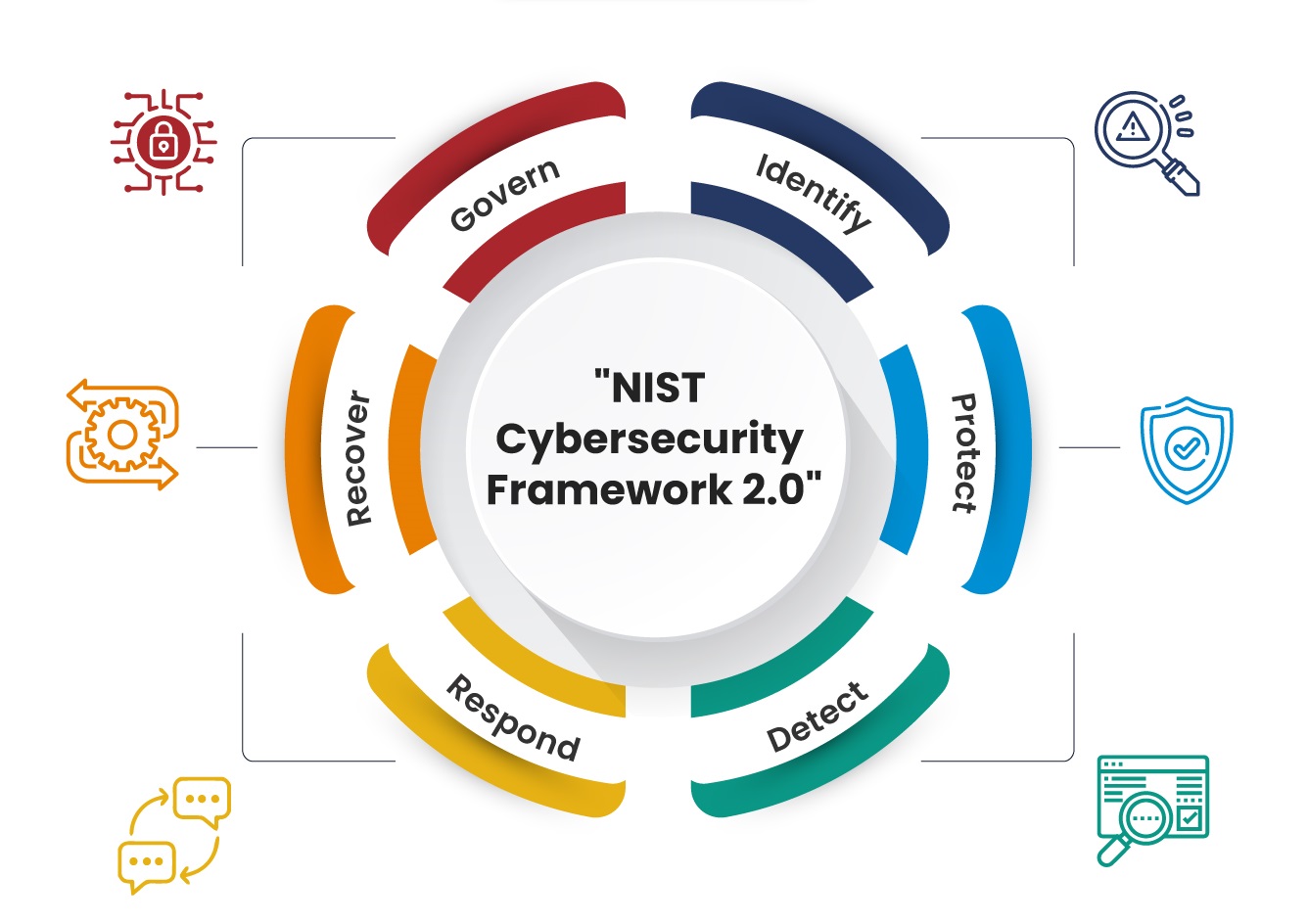

NIST Cybersecurity Framework 2.0

Pubblicato il 05 marzo 2024

Il National Institute of Standards and Technology (NIST) ha rilasciato la versione 2.0 del suo Cybersecurity Framework (CSF) come evoluzione significativa del precedente quadro di riferimento. Questo paper esamina in dettaglio la struttura, le novità, le funzionalità e l'implementazione pratica del NIST CSF 2.0, offrendo una panoramica completa per organizzazioni di qualsiasi dimensione che cercano di migliorare la propria postura di sicurezza informatica.

1. Introduzione

1.1 Contesto Storico

Il NIST Cybersecurity Framework è stato originariamente sviluppato in risposta all'Ordine Esecutivo 13636, "Miglioramento della Cybersecurity delle Infrastrutture Critiche", emesso nel febbraio 2013. La prima versione (1.0) è stata pubblicata nel 2014, seguita da un aggiornamento nel 2018 (versione 1.1). La versione 2.0, rilasciata nel 2023, rappresenta una revisione sostanziale che risponde all'evoluzione del panorama delle minacce informatiche e alle esigenze emergenti delle organizzazioni.

1.2 Obiettivi del Framework 2.0

Il CSF 2.0 si propone di: - Fornire un linguaggio comune per la gestione dei rischi di cybersecurity - Espandere la copertura per includere nuove aree come la governance e la supply chain - Migliorare l'interoperabilità con altri framework e standard - Offrire una maggiore flessibilità di implementazione per organizzazioni di diverse dimensioni e settori - Supportare una visione più olistica della sicurezza informatica come componente integrato nella gestione dei rischi aziendali2. Struttura del Framework 2.0

2.1 I Componenti Fondamentali

Il NIST CSF 2.0 mantiene la sua struttura gerarchica, ma con importanti espansioni: 1. Funzioni: Categorizzazioni di alto livello per le attività di cybersecurity 2. Categorie: Suddivisioni delle Funzioni in gruppi di risultati 3. Sottocategorie: Risultati specifici di attività tecniche e/o di gestione 4. Riferimenti Informativi: Standard, linee guida e pratiche specifiche per ogni Sottocategoria2.2 Le Funzioni Core Espanse

Il CSF 2.0 espande le cinque funzioni originali aggiungendo due nuove funzioni: 1. Identificare (ID): Sviluppare la comprensione organizzativa per gestire il rischio di cybersecurity 2. Proteggere (PR): Sviluppare e implementare appropriate salvaguardie 3. Rilevare (DE): Sviluppare e implementare attività per identificare eventi di cybersecurity 4. Rispondere (RS): Sviluppare e implementare attività per agire in risposta a un incidente rilevato 5. Recuperare (RC): Sviluppare e implementare attività per mantenere i piani di resilienza 6. Governare (GV) [NUOVO]: Sviluppare e implementare la struttura di governance organizzativa per la gestione del rischio 7. Comunicare (CM) [NUOVO]: Sviluppare e implementare attività per gestire comunicazioni interne ed esterne relative alla cybersecurity2.3 Profili e Livelli di Implementazione

Il Framework 2.0 mantiene e rafforza i concetti di: - Profili: Allineamento dei requisiti aziendali, della tolleranza al rischio e delle risorse con i risultati desiderati del Framework - Livelli di Implementazione: Indicazione del grado di sofisticazione e maturità delle pratiche di cybersecurity, da Parziale (Livello 1) a Adattivo (Livello 4)3. Novità del Framework 2.0

3.1 Funzione di Governance (GV)

La funzione Governare è una delle aggiunte più significative, riconoscendo l'importanza della cybersecurity a livello di leadership esecutiva e consiglio di amministrazione. Include categorie come: - GV.Strategy: Stabilire e mantenere una strategia di cybersecurity - GV.Policy: Stabilire e comunicare politiche, processi e procedure di governance - GV.Risk Management: Stabilire e mantenere processi di gestione del rischio - GV.Compliance: Comprendere e gestire i requisiti normativi, legali e di standard - GV.Oversight: Supervisione delle performance e dell'accountability3.2 Funzione di Comunicazione (CM)

La funzione Comunicare riconosce l'importanza della comunicazione efficace per la cybersecurity: - CM.Awareness: Sensibilizzazione e formazione - CM.Internal Communications: Comunicazione all'interno dell'organizzazione - CM.External Communications: Comunicazione con entità esterne - CM.Stakeholder Management: Gestione delle relazioni con gli stakeholder3.3 Focus sulla Supply Chain

Il CSF 2.0 pone una maggiore enfasi sulla sicurezza della supply chain, con nuove sottocategorie dedicate alla valutazione e mitigazione dei rischi legati ai fornitori e partner tecnologici. Questo risponde alla crescente preoccupazione per gli attacchi che sfruttano le vulnerabilità nei fornitori per colpire le organizzazioni target.3.4 Interoperabilità Migliorata

Il Framework 2.0 è stato progettato per una migliore interoperabilità con altri standard e framework, tra cui: - ISO/IEC 27001 e la famiglia ISO 27000 - COBIT di ISACA - NIST Risk Management Framework (RMF) - NIST Privacy Framework - CMMC (Cybersecurity Maturity Model Certification)3.5 Implementazione Semplificata

Il CSF 2.0 include miglioramenti per rendere l'implementazione più accessibile: - Guida più dettagliata per piccole e medie imprese - Risorse di implementazione espanse - Approcci scalabili per diverse dimensioni e maturità organizzative4. Analisi Dettagliata delle Funzioni Core

4.1 Identificare (ID)

La funzione Identificare si concentra sulla comprensione del contesto aziendale, delle risorse e dei rischi correlati: | Categoria | Descrizione | Sottocategorie Chiave | |-----------|-------------|------------------------| | ID.AM | Gestione degli Asset | Inventario dispositivi, software, mappatura flussi di dati | | ID.BE | Ambiente di Business | Ruolo organizzativo, mission, dipendenze | | ID.GV | Governance | Politiche, requisiti legali, gestione del rischio | | ID.RA | Valutazione del Rischio | Vulnerabilità, minacce, impatti potenziali | | ID.SC | Gestione Rischio Supply Chain | Prioritizzazione fornitori, valutazioni, accordi | | ID.RM | Strategia di Gestione del Rischio | Determinazione di tolleranza, priorità e vincoli |4.2 Proteggere (PR)

La funzione Proteggere si concentra sullo sviluppo e implementazione di appropriate salvaguardie: | Categoria | Descrizione | Sottocategorie Chiave | |-----------|-------------|------------------------| | PR.AC | Gestione Accessi | Identità, accesso fisico, accesso remoto | | PR.AT | Consapevolezza e Formazione | Programmi di formazione, responsabilità | | PR.DS | Sicurezza dei Dati | Protezione dati a riposo, in transito, gestione capacità | | PR.IP | Processi e Procedure | Configurazioni baseline, ciclo di vita dei sistemi | | PR.MA | Manutenzione | Approvazioni, manutenzione remota | | PR.PT | Tecnologie Protettive | Audit, sistemi protetti, comunicazioni |4.3 Rilevare (DE)

La funzione Rilevare riguarda lo sviluppo e implementazione di attività per identificare eventi di cybersecurity: | Categoria | Descrizione | Sottocategorie Chiave | |-----------|-------------|------------------------| | DE.AE | Anomalie ed Eventi | Baseline, analisi impatto, soglie di allerta | | DE.CM | Monitoraggio Continuo | Reti, personale, codice malevolo, fornitori | | DE.DP | Processi di Rilevamento | Ruoli, test, comunicazione, miglioramento continuo |4.4 Rispondere (RS)

La funzione Rispondere si concentra sulle attività per agire in seguito a un incidente rilevato: | Categoria | Descrizione | Sottocategorie Chiave | |-----------|-------------|------------------------| | RS.RP | Pianificazione della Risposta | Procedure, esecuzione durante o dopo l'evento | | RS.CO | Comunicazioni | Reporting, coordinamento, condivisione informazioni | | RS.AN | Analisi | Indagini, classificazione, attribuzione | | RS.MI | Mitigazione | Contenimento, risoluzione | | RS.IM | Miglioramenti | Piani di risposta, aggiornamenti strategici |4.5 Recuperare (RC)

La funzione Recuperare si concentra sulle attività per mantenere i piani di resilienza: | Categoria | Descrizione | Sottocategorie Chiave | |-----------|-------------|------------------------| | RC.RP | Pianificazione Recupero | Esecuzione durante o dopo l'evento | | RC.IM | Miglioramenti | Lezioni apprese, aggiornamento strategie | | RC.CO | Comunicazioni | Gestione reputazione, ripristino |4.6 Governare (GV)

La funzione Governare si concentra sulla struttura di governance organizzativa: | Categoria | Descrizione | Sottocategorie Chiave | |-----------|-------------|------------------------| | GV.ST | Strategia | Visione, obiettivi, approvazioni budget | | GV.PL | Politiche | Standard, procedure, controlli | | GV.RM | Gestione Rischio | Framework, valutazione, mitigazione | | GV.CP | Conformità | Obblighi legali, standard, audit | | GV.OV | Supervisione | KPI, reporting, accountability |4.7 Comunicare (CM)

La funzione Comunicare si concentra sulle attività di comunicazione interna ed esterna: | Categoria | Descrizione | Sottocategorie Chiave | |-----------|-------------|------------------------| | CM.AW | Consapevolezza | Formazione, competenze, cultura | | CM.IC | Comunicazioni Interne | Protocolli, notifiche, feedback | | CM.EC | Comunicazioni Esterne | Media, autorità, clienti | | CM.SM | Gestione Stakeholder | Mappatura, engagement, feedback |5. Implementazione del Framework 2.0

5.1 Processo di Implementazione

L'implementazione del CSF 2.0 segue generalmente questi passaggi: 1. Prioritizzazione e Scoping: Identificare obiettivi aziendali e considerazioni di rischio 2. Orientamento: Identificare sistemi e asset critici, requisiti normativi e rischi complessivi 3. Creazione di un Profilo Attuale: Determinare lo stato attuale dei risultati di cybersecurity 4. Valutazione del Rischio: Condurre una valutazione che identifichi e analizzi i rischi 5. Creazione di un Profilo Target: Determinare i risultati di cybersecurity necessari per raggiungere gli obiettivi 6. Determinazione di Gap e Priorità: Confrontare i profili attuale e target per determinare lacune 7. Implementazione del Piano d'Azione: Determinare le azioni per colmare i gap prioritari5.2 Approcci di Implementazione

Il CSF 2.0 supporta diversi approcci di implementazione: - Approccio Completo: Implementazione di tutte le Funzioni e Categorie - Approccio Progressivo: Focus iniziale sulle aree più critiche con espansione graduale - Approccio Specifico per Rischio: Concentrazione su rischi specifici identificati - Approccio per Settore: Adattamento alle esigenze specifiche del settore5.3 Integrazione con Altri Framework

Il CSF 2.0 può essere integrato con: - Framework di Risk Management: NIST RMF, ISO 31000 - Standard di Gestione Sicurezza Informazioni: ISO/IEC 27001 - Framework di Privacy: NIST Privacy Framework, GDPR - Framework Settoriali: HIPAA (sanità), PCI DSS (pagamenti), NERC CIP (energia)6. Casi di Studio e Best Practices

6.1 Implementazione in Grandi Organizzazioni

Le grandi organizzazioni spesso adottano un approccio più completo al CSF 2.0: - Creazione di team dedicati alla governance di cybersecurity - Implementazione di metriche e KPI dettagliati per monitorare l'efficacia - Integrazione con sistemi GRC (Governance, Risk, and Compliance) - Allineamento con altre iniziative di sicurezza e compliance6.2 Implementazione in PMI

Le piccole e medie imprese possono adottare approcci più mirati: - Focus su controlli di base in tutte le funzioni - Utilizzo di risorse cloud per ridurre i costi di implementazione - Prioritizzazione basata sui rischi più significativi - Utilizzo di fornitori di servizi gestiti per compensare le limitate risorse interne6.3 Best Practices Settoriali

Differenti settori hanno adottato approcci specifici: - Servizi Finanziari: Forte enfasi sulla protezione dei dati e rilevamento avanzato - Sanità: Focus su disponibilità dei sistemi e protezione dei dati sanitari - Produzione: Attenzione alla sicurezza dei sistemi OT (Operational Technology) - Pubblica Amministrazione: Allineamento con altri requisiti normativi7. Misurazione dell'Efficacia

7.1 Metriche e KPI

Il CSF 2.0 raccomanda diverse categorie di metriche: - Metriche di Implementazione: Percentuale di controlli implementati - Metriche di Efficacia: Successo dei controlli nel raggiungere i risultati desiderati - Metriche di Impatto: Riduzione degli incidenti o delle perdite - Metriche di Maturità: Progressione attraverso i livelli di implementazione7.2 Valutazione Continua

Il Framework enfatizza l'importanza di: - Revisioni periodiche dell'efficacia - Adattamento a nuove minacce e vulnerabilità - Miglioramento continuo dei controlli - Aggiornamento regolare dei profili target in base ai cambiamenti aziendali7.3 Programmi di Certificazione

Sono emersi diversi programmi di certificazione allineati al CSF: - Certificazioni individuali per professionisti - Valutazioni organizzative di terze parti - Auto-attestazioni per scopi di conformità - Programmi di certificazione specifici per settore8. Sfide di Implementazione

8.1 Sfide Comuni

Le organizzazioni spesso affrontano queste sfide nell'implementazione del CSF 2.0:

- Mancanza di risorse dedicate

- Difficoltà nell'ottenere il supporto della leadership

- Complessità nell'integrazione con sistemi legacy

- Bilanciamento tra sicurezza e operatività

- Adattamento a requisiti normativi in evoluzione

8.2 Strategie di Mitigazione

Strategie efficaci per superare queste sfide includono:

- Sviluppo di business case chiari

- Implementazione graduale e iterativa

- Utilizzo di tecnologie di automazione

- Collaborazione cross-funzionale

- Formazione continua e sviluppo delle competenze

9. Il Futuro del NIST CSF

9.1 Tendenze Emergenti

Diverse tendenze influenzeranno l'evoluzione del Framework:

- Maggiore integrazione con l'intelligenza artificiale e l'automazione

- Espansione verso la sicurezza dei sistemi cyber-fisici

- Crescente importanza della resilienza operativa

- Integrazione più profonda con i framework di governance aziendale

- Adozione internazionale più ampia

9.2 Roadmap Prevista

Il NIST ha indicato diverse aree di sviluppo futuro:

- Espansione delle risorse di implementazione

- Ulteriore allineamento con altri standard internazionali

- Metriche e indicatori più dettagliati

- Risorse specifiche per settori emergenti

10. Conclusioni

Il NIST Cybersecurity Framework 2.0 rappresenta un'evoluzione significativa rispetto alle versioni precedenti, offrendo un approccio più completo e flessibile alla gestione del rischio di cybersecurity. L'aggiunta delle funzioni di Governance e Comunicazione, insieme all'enfasi sulla sicurezza della supply chain, riflette la crescente complessità del panorama delle minacce e l'importanza della cybersecurity come questione di leadership aziendale.

Le organizzazioni di tutte le dimensioni possono beneficiare dell'implementazione del CSF 2.0, adattandolo alle proprie esigenze specifiche e integrandolo con altri framework e standard pertinenti. Con un'adozione sempre più diffusa a livello globale, il Framework continua a fornire un linguaggio comune e un approccio sistematico alla gestione del rischio di cybersecurity.

11. Bibliografia

1. National Institute of Standards and Technology. (2023). "Cybersecurity Framework 2.0."

2. NIST. (2023). "NIST Cybersecurity Framework 2.0 Implementation Guide."

3. NIST. (2018). "Framework for Improving Critical Infrastructure Cybersecurity, Version 1.1."

4. NIST. (2020). "NIST Privacy Framework: A Tool for Improving Privacy through Enterprise Risk Management, Version 1.0."

5. ISO/IEC. (2022). "ISO/IEC 27001:2022 - Information security, cybersecurity and privacy protection."

6. World Economic Forum. (2023). "Global Cybersecurity Outlook 2023."

7. ISACA. (2023). "COBIT 2023: Framework for the Governance and Management of Enterprise IT."

8. Department of Defense. (2023). "Cybersecurity Maturity Model Certification (CMMC) 2.0."