Article. What i write

Direttiva NIS 2: Identity Security

Pubblicato il 28 aprile 2024

La direttiva UE Network and Information Systems 2 (NIS2) intende aiutare le aziende a migliorare la propria resilienza contro gli attacchi informatici. In particolare, NIS2 pone grande attenzione sulla protezione delle infrastrutture critiche e sulla riduzione dei rischi per la supply chain derivanti da provider di terze parti.

I team di sicurezza attuali devono conoscere le specifiche - controlli, processi e requisiti di segnalazione - per ottenere la compliance alla direttiva NIS2.

Questa è solo una sintesi di alto livello per:

- Comprendere NIS2 e come applicarla alla tua azienda.

- Determinare i cambiamenti rispetto alla direttiva NIS originale.

- Mappare i controlli specifici per i requisiti NIS2, importanti per un'ampia gamma di identità in ambienti sia cloud che on-premise.

Rispettare normative di sicurezza come NIS2 è complesso e le sfide continuano ad aumentare. Per le aziende con elevati livelli di non compliance, il costo aumenta del 12,6%, raggiungendo 5,05 milioni di dollari nel 2023. (Report IBM, “Cost of a Data Breach, 2023”)

La direttiva NIS2, relativa a reti e sistemi informatici dell’UE, aiuta le aziende a migliorare la propria resilienza contro gli attacchi IT. Creata a partire dalla direttiva NIS originale del 2016, NIS2 rafforza i requisiti di sicurezza, semplifica gli obblighi di reporting e introduce misure di supervisione e applicazione più rigorose. La direttiva pone grande attenzione sulla protezione dei settori delle infrastrutture critiche, che dipendono sempre più da cloud e OT (Operational Technology). NIS2 prevede requisiti per la valutazione e la riduzione dei rischi per la supply chain, applicati alle relazioni delle aziende con terze parti, oltre che con la propria forza lavoro. Ad esempio, le aziende regolamentate devono valutare, monitorare e supervisionare la sicurezza per vendor, fornitori e cloud service provider (CSP).

NIS2 introduce anche controlli di sicurezza più approfonditi in oltre una dozzina di aree di interesse, tra cui:

- Policy di controllo degli accessi

- Policy e strumenti di crittografia e cifratura

- Sicurezza nell’acquisizione, sviluppo e manutenzione dei sistemi

- Gestione delle risorse

- Valutazione dell’efficacia della gestione del rischio informatico

- Sicurezza della supply chain

- Formazione di base su cyber-igiene e cybersecurity

- Gestione e segnalazione degli incidenti

- Gestione e divulgazione delle vulnerabilità

- Continuità aziendale

- Analisi dei rischi e sicurezza dei sistemi informatici

- Policy, controlli e procedure di accesso Zero Trust

NIS2 viene applica a ogni entità che fornisce servizi critici in un Paese membro dell’UE. Tutti i 27 Stati membri dell’UE sono tenuti a inserire NIS2 nelle proprie leggi nazionali entro ottobre 2024.

La direttiva principale entrerà in vigore a gennaio 2025, classificando le aziende in due tipologie di entità critiche:

Essenziali

- Grandi aziende in settori ad alta criticità

- Supervisione proattiva, scadenze più ravvicinate per la segnalazione di incidenti

- Sanzioni più elevate: 10 milioni di euro o il 2% del fatturato annuo globale totale

Importanti

- Aziende di medie e grandi dimensioni, secondo le specifiche NIS2

- Supervisione più reattiva rispetto alle entità essenziali

- 7 milioni di euro o l’1.4% del fatturato annuo globale totale

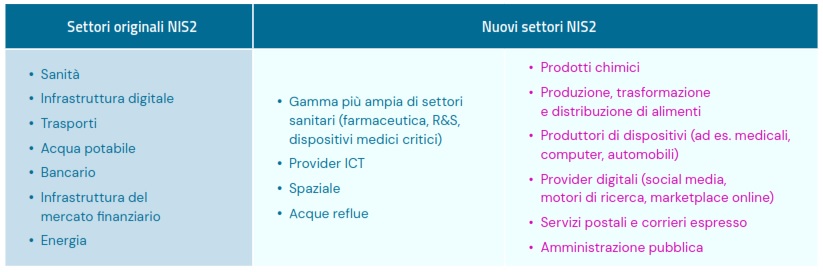

NIS2 copre una gamma più ampia di settori rispetto alla direttiva originale. Qui di seguito una panoramica per indicare quali settori sono «essenziali» (blu) o «importanti» (rosa).

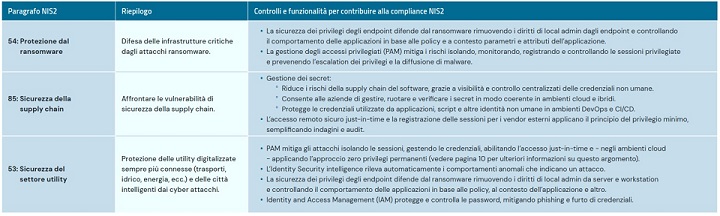

Proteggere infrastrutture critiche e supply chain

Il 59% delle aziende, incluse quelle legate alle infrastrutture critiche, afferma di non essere in grado di proteggersi da un attacco proveniente da una compromissione di successo di un provider della supply chain del software. Qui di seguito alcune best practice per soddisfare i requisiti NIS2 mirati alla protezione delle infrastrutture critiche.

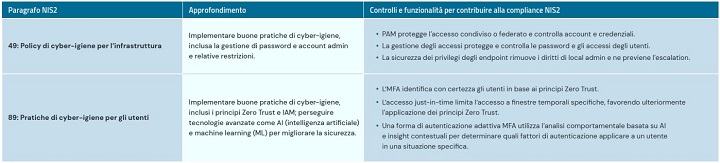

Garantire la cyber-igiene

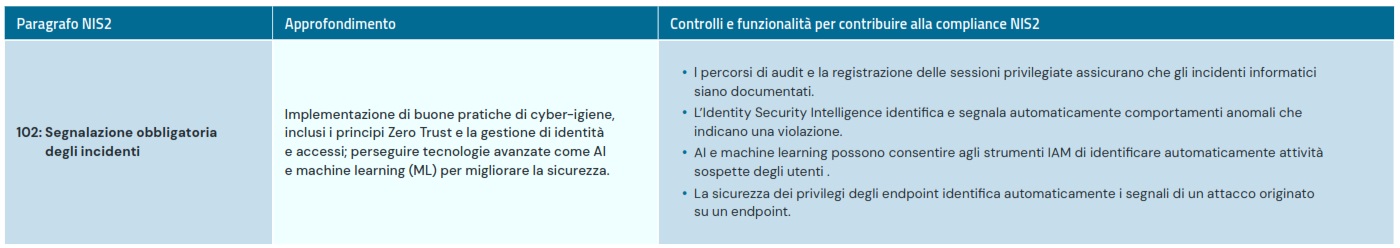

Quasi tutti i responsabili della sicurezza (il 99%) ritengono che in futuro dovranno affrontare una compromissione legata all’identità3. Le aziende devono adottare pratiche di cyber-igiene per proteggere i dati sensibili e rafforzare la propria capacità di ripristino dagli attacchi. Qui di seguito alcune best practice per soddisfare i requisiti NIS2.

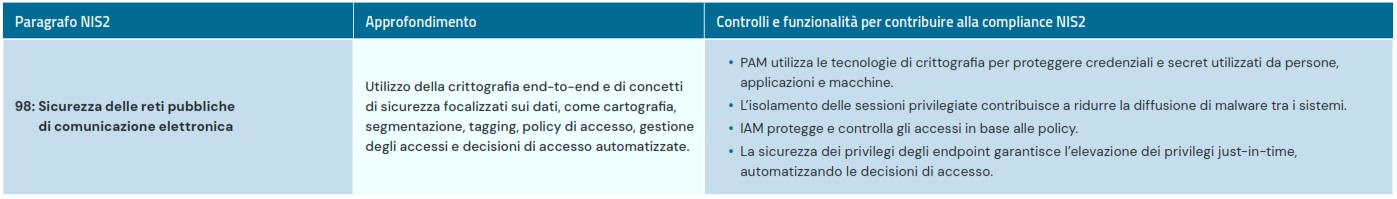

Protezione delle reti pubbliche di comunicazione elettronica (PECN)

Dalle reti Wi-Fi alle infrastrutture di telecomunicazione, le reti pubbliche di comunicazione elettronica sono essenziali per il funzionamento di aziende, governi e società, innalzando la posta gioco per proteggere i loro apparati, software e tecnologie di trasmissione dagli attaccanti. Qui di seguito alcune best practice per soddisfare i requisiti NIS2.

Segnalazione degli incidenti

Il 62% dei decision maker di sicurezza dichiara che la propria azienda non dispone di un quadro completo degli accessi umani e non umani alle risorse sensibili. Le aziende devono avere visibilità completa su ciò a cui le loro identità possono accedere, con funzionalità di reporting che soddisfino gli standard degli auditor. Qui di seguito le migliori pratiche per la compliance alle normative NIS2 in materia di responsabilità e reporting.

Scadenze NIS2 per la segnalazione degli incidenti

Una volta rilevato un incidente:

• Entro 24 ore, fornire notifica iniziale di un incidente di sicurezza significativo.

• Entro 72 ore, fornire una valutazione iniziale dell’incidente.

• Entro un mese, presentare un report finale dettagliato.

Il mancato rispetto delle scadenze di segnalazione può comportare le sanzioni descritte sopra. Le aziende devono essere consapevoli che i team esecutivi delle entità critiche possano essere ritenuti personalmente responsabili delle violazioni NIS2.

NIS2 stabilisce un punto di contatto centrale per la compliance alla direttiva e istituisce un’autorità governativa per la segnalazione degli incidenti.