Article. What i write

Good Practices for Supply Chain Cybersecurity

Pubblicato il 1° luglio 2023

L’ENISA, l'Agenzia dell’Unione Europea per la sicurezza informatica, ha pubblicato un documento articolato che contiene statistiche, risultati e previsioni sulle minacce cyber alla supply chain nell’anno in corso.

Nell’attuale era di rapida evoluzione della tecnologia digitale, l’interconnessione di sistemi e reti può generare opportunità senza precedenti, ma allo stesso tempo comporta sfide significative in termini di cyber security.

In particolare, l’Internet of Things (IoT) è un ambito particolarmente esposto a vulnerabilità che possono essere sfruttate per attacchi alla supply chain.

Secondo il rapporto dell’ENISA “Good Practices for supply chain cybersecurity”, pubblicato lo scorso giugno 2023, si evidenzia che un’ampia percentuale delle organizzazioni intervistate, compresa tra il 39% e il 62%, ha subito un incidente informatico causato da terze parti.

Questo dato rivela l’ampia portata delle minacce che coinvolgono la supply chain. Inoltre, le compromissioni della supply chain sono aumentate in modo significativo, passando dall’1% nel 2020 a un sorprendente 17% delle intrusioni nel 2021. Questo ha reso la supply chain il secondo vettore di infezione iniziale più comune.

Inoltre, emerge dal rapporto che nel 66% dei casi di attacchi alla supply chain analizzati, i fornitori non erano consapevoli di come fossero stati compromessi o mancavano di trasparenza al riguardo.

Questo sottolinea l’importanza di implementare protocolli più robusti per la segnalazione degli incidenti di sicurezza informatica tra i fornitori. Inoltre, il 62% degli attacchi ai clienti è stato condotto attraverso i fornitori, minando la fiducia nei loro confronti.

Gli attacchi alla supply chain non prendono di mira solo le aziende, ma anche popolari repository open source come NPM, Python e RubyGems che, a causa del loro uso diffuso e della loro natura aperta, sono suscettibili di attività dannose, incluso il malware injection che spesso passa inosservato per un periodo prolungato.

Il rapporto ENISA sottolinea, inoltre, un crescente interesse di gruppi di minaccia in termini di attacchi sia alla supply chain sia ai fornitori di servizi gestiti (MSP). Pertanto, è quanto mai necessario sia investire maggiormente nella ricerca sulla vulnerabilità sia adottare misure complete e proattive per proteggere la supply chain IoT.

Interessante notare che il 40% dei CEO intervistati ha segnalato di aver subito impatti negativi a fronte di un incidente di cyber security correlato ai propri fornitori di terze parti o alla supply chain. Inoltre, più della metà (58%) ha espresso la preoccupazione che i propri partner e i fornitori siano meno resilienti della propria organizzazione, fattore che necessariamente impatterà sul proprio approccio alla cybersecurity in futuro.

Rapporto ENISA – Scenario Europeo – Direttiva NIS2

La direttiva NIS2 richiede che enti essenziali e importanti affrontino i rischi di cyber security nelle catene di approvvigionamento e nelle relazioni con i fornitori. L’articolo 21, in particolare, richiede che tali enti adottino misure appropriate e proporzionate di gestione del rischio di cyber security a livello sia tecnico sia operativo sia organizzativo, seguendo un approccio “all hazards”.

Di fatto, queste misure dovrebbero riguardare sia la sicurezza della supply chain sia gli aspetti relativi alla sicurezza delle relazioni tra ogni ente e i suoi fornitori diretti o fornitori di servizi.

Inoltre, gli enti dovrebbero tenere conto sia delle vulnerabilità specifiche di ciascun fornitore diretto e di fornitore di servizi sia della qualità complessiva dei prodotti e delle pratiche di cyber security dei loro fornitori e dei fornitori di servizi anche per quanto riguarda le procedure di sviluppo sicuro.

Gli Stati membri devono anche garantire che, definendo misure appropriate, gli enti prendano in considerazione i risultati delle valutazioni dei rischi effettuate in conformità all’articolo 22.

Il rapporto ENISA fornisce, altresì, una panoramica delle attuali pratiche di cyber security della supply chain attuate da entità essenziali e importanti nell’UE da cui si evince che:

- L’86% delle organizzazioni intervistate implementa politiche di sicurezza informatica della catena di fornitura di tecnologia dell’informazione e della comunicazione/tecnologia operativa (ICT/OT).

- Il 47% alloca il budget per la sicurezza informatica della catena di fornitura ICT/OT.

- Il 76% non ha ruoli e responsabilità dedicati per la sicurezza informatica della catena di fornitura ICT/OT.

- Il 61% richiede ai fornitori la certificazione di sicurezza.

- Il 43% utilizza servizi di valutazione della sicurezza.

- Il 37% dimostra di aver svolto due diligence o valutazione del rischio. S

- olo il 9% delle organizzazioni intervistate indica di non valutare in alcun modo i rischi per la sicurezza della catena di approvvigionamento.

- Il 52% ha una rigida politica di patching (in cui solo dallo 0 al 20% dei propri beni non risulta coperto; mentre il 13,5% non ha visibilità sull’applicazione di patch al 50% o più delle proprie risorse informatiche.

- Il 46% corregge le vulnerabilità critiche entro meno di 1 mese, mentre un altro 46% effettua le correzioni entro 6 mesi o meno.

Indagine delle pratiche di cyber security adottate a livello EU

Il report ENISA, a fronte dell’indagine effettuata in termini di pratiche di cyber security delle supply chain adottate in tutta l’UE, rivela che:

- Le organizzazioni, pur comprendendo l’importanza della cyber security della supply chain, non destinano le risorse necessarie alle supply chain ICT/OT (Information and Communication Technology / Operational Technology).

- La maggior parte delle organizzazioni, anche quando investe in progetti di cybersecurity delle supply chain ICT/OT, lo fa senza dotarsi di strutture di governance chiare che, idealmente, dovrebbero tenere conto dei costi e dei benefici dell’implementazione delle pratiche e dei controlli di cyber security delle supply chain ICT/OT.

- Le organizzazioni con procedure aziendali formalizzate di cybersecurity delle supply chain ICT/OT costituiscono una minoranza del campione oggetto dell’indagine.

- Il settore bancario risulta essere il settore con le politiche di cybersecurity delle supply chain ICT/OT più consolidate e con budget e risorse umane dedicate.

- La classificazione di un incidente nelle supply chain risulta difficoltosa a causa della mancanza di criteri concreti.

- Le organizzazioni preferiscono affidarsi alle certificazioni per monitorare le pratiche di cybersecurity dei fornitori anche se tali certificazioni risultano costose, soprattutto per i fornitori non direttamente legati alla cybersecurity.

- Le organizzazioni oggetto dell’indagine sono concordi sul fatto che l’adozione di requisiti di cybersecurity comuni per prodotti e servizi sarebbe vantaggiosa per il mercato.

- La visibilità delle organizzazioni sulle proprie risorse informative dovrebbe essere ulteriormente migliorata.

- La maggior parte delle organizzazioni oggetto dell’indagine non dispone di un sistema di gestione delle vulnerabilità che copra tutte le risorse organizzative.

- La gestione delle vulnerabilità e i test dei prodotti contribuiscono a una migliore posizione di cyber security delle catene di approvvigionamento ICT/OT.

Best practices in termini di cyber security della supply chain

Il rapporto descrive le best practices in termini di cyber security della supply chain ICT/OT derivate da standard europei e internazionali che possono essere implementate sia dai clienti (i.e.: le organizzazioni identificate come entità essenziali e importanti ai sensi della direttiva NIS2) sia dai rispettivi fornitori.

Tali best practices implicano un approccio strutturato in cinque fasi, quali:

- Approccio aziendale strategico

- Gestione del rischio della catena di fornitura

- Gestione dei rapporti con i fornitori

- Gestione delle vulnerabilità

- Qualità dei prodotti e pratiche per fornitori e per service provider.

Vediamo in dettaglio di che si tratta.

Approccio Aziendale strategico

Le organizzazioni, secondo i risultati dell’indagine, implementano politiche di supply chain che non scaturiscono, di fatto, da un’analisi sistematica dei rischi relativi alla cybersecurity della supply chain ICT/OT aziendale. Di conseguenza, enti essenziali e/o importanti dovrebbero adottare inizialmente un approccio strategico alla gestione dei rischi di cybersecurity della supply chain ICT/OT formalizzato attraverso l’implementazione di una specifica strategia basata su una valutazione continua di tutte le dipendenze di cybersecurity della supply chain ICT/OT in modo da garantire che:

- Le pratiche per la cybersecurity della supply chain ICT/OT siano stabilite, seguite, mantenute e documentate.

- Le politiche siano aggiornate o altre direttive organizzative definiscano i requisiti per le attività di cybersecurity della supply chain ICT/OT.

- Le risorse a disposizione siano adeguate (i.e.: persone, finanziamenti e strumenti) e rese disponibili per supportare le attività di cybersecurity della supply chain ICT/OT.

- I team di gestione del rischio della supply chain siano creati e costituiti dai responsabili delle diverse funzioni (i.e. cyber security, sicurezza dei prodotti, procurement, legale, privacy, corporate risk management, ecc.).

- Il personale responsabile delle attività di cybersecurity della supply chain ICT/OT possegga le competenze e le conoscenze necessarie per svolgere i ruoli e responsabilità assegnati.

- Le responsabilità e l’autorità per lo svolgimento delle attività di cybersecurity della supply chain ICT/OT siano definite ed assegnate al personale.

- Esplicite funzioni, strutture e processi collaborativi riferiti alle funzioni di supply chain, di cybersecurity, di sicurezza dei prodotti e di sicurezza fisica siano istituiti come previsto dal NISTIR 8276 ISTIR 8276- Key Practices in Cyber Supply Chain Risk Management.

- Il Top Management sia sempre più coinvolto nella gestione della cybersecurity della supply chain ICT/OT attraverso regolari aggiornamenti sui rischi e la condivisione delle misure di performance, come previsto dal NISTIR 8276.

Gestione del rischio della catena di fornitura

È doveroso ricordare che la direttiva NIS2 richiede alle entità di adottare un approccio risk-based che “deve garantire un livello di sicurezza delle reti e dei sistemi informativi adeguato al rischio presentato”. Inoltre, l’indagine di ENISA sugli investimenti ha evidenziato che la cybersecurity delle supply chain ICT/OT dovrebbe essere affrontata in modo maggiormente coordinato e, secondo la direttiva NIS2, deve essere in grado di gestire i seguenti aspetti secondo un approccio risk-based:

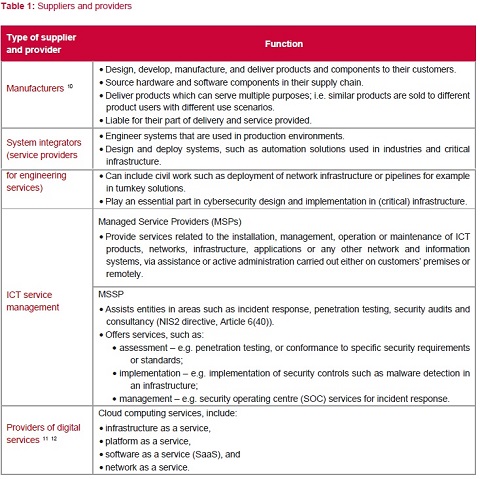

- Relazione con i fornitori di enti essenziali e importanti, che includono diversi tipi di fornitori e fornitori di servizi.

- Gestione delle vulnerabilità nei prodotti e nei componenti.

- Qualità dei prodotti e delle pratiche di cybersecurity dei fornitori e dei fornitori di servizi.

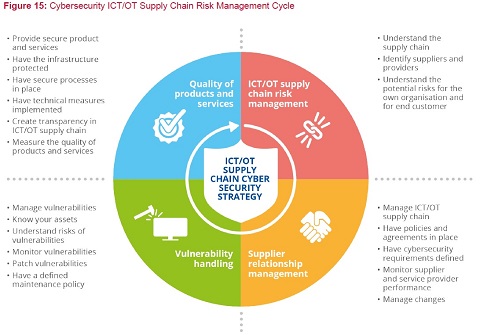

Questi aspetti possono essere strutturati in un processo di miglioramento continuo di tipo “plan-do-check-act” (PDCA). È doveroso ricordare che la metodologia PDCA è ben riconosciuta dal ciclo di miglioramento della qualità ISO 9001. La Figura sotto riportata illustra il ciclo PDCA per la cybersecurity della supply chain.

Analizzando la figura si evince che:

- L’ICT/OT supply chain risk assessment aiuta le organizzazioni a comprendere la propria supply chain, identificando i fornitori e i fornitori di servizi, oltre a comprendere i potenziali rischi della supply chain sia per la propria organizzazione sia per i clienti finali, in termini di prodotti e servizi forniti dai fornitori utilizzati.

- La gestione delle relazioni con i fornitori aiuta a gestire la supply chain attraverso politiche, procedure e accordi che affrontano i rischi della supply chain. Ciò è supportato sia dal monitoraggio delle prestazioni dei fornitori e dei fornitori di servizi sia dalle pratiche di gestione dei cambiamenti.

- La gestione delle vulnerabilità prevede che un’organizzazione identifichi, gestisca e monitori le vulnerabilità sia degli asset sia dell’infrastruttura e che le necessarie patch vengano implementate per risolvere tali vulnerabilità secondo una ben definita politica di manutenzione.

- La qualità dei prodotti e dei servizi utilizzati in un’organizzazione richiede agli attori lungo la catena del valore di: implementare processi con pratiche di cyber security; proteggere la propria infrastruttura; adottare misure tecniche nei prodotti e nei servizi che aumentino la cyber resilience.

- La qualità deve essere misurata e migliorata continuamente, pertanto gli enti essenziali e importanti devono avere trasparenza sulle pratiche di cyber security in termini di prodotti e di servizi forniti.

È doveroso sottolineare che:

- Tutti i passaggi sopra menzionati potrebbero essere seguiti sia da enti essenziali che da enti importanti.

- I fornitori di servizi digitali insieme ai produttori nell’ambito della direttiva NIS2 potrebbero avere il doppio ruolo di entità essenziali/importanti e fornitori di prodotti/servizi allo stesso tempo.

- I fornitori di servizi essenziali e/o importanti potrebbero implementare le good practices riguardanti la qualità dei prodotti e dei servizi per le quattro categorie di fornitori, ovvero: entità produttrici di prodotti e componenti; integratori di sistemi; fornitori di servizi di sicurezza gestiti; fornitori di servizi digitali con il modello di business “software come servizio”.

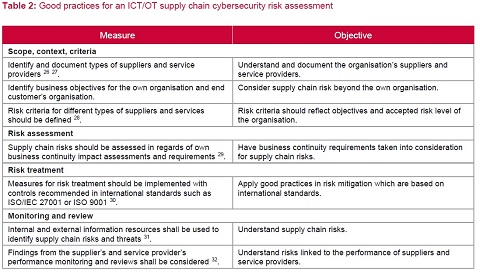

Il processo di valutazione del rischio è ben documentato dalla norma ISO 31000:2018 e si raccomanda di implementarlo anche alla gestione del rischio di cyber security della supply chain ICT/OT.

Di seguito la tabella delle Good Practices per una valutazione del rischio di cyber security della supply chain ICT/OT fornita dal rapporto ENISA.

In base ai criteri di rischio, l’entità dovrebbe seguire buone pratiche per individuare anche le dipendenze da fornitori terzi di tali servizi ed attività, assicurandosi che:

- importanti dipendenze dai fornitori IT e OT (ovvero soggetti esterni da cui dipende l’erogazione della funzione, inclusi i partner operativi) vengono identificate;

- importanti dipendenze dal cliente (ad es. soggetti esterni che dipendono dall’erogazione della funzione, compresi i partner operativi) vengono identificate;

- le dipendenze software critiche siano mappate, fino al livello di pacchetti, librerie e moduli;

- i singoli punti di errore e altre dipendenze essenziali vengano identificati.

Alla fine del processo di identificazione, si dovrebbe compilare un elenco con tutti i fornitori. E, sebbene un elenco esaustivo di tali imprese possa non essere possibile, si dovrebbe dare priorità all’identificazione dei responsabili di prodotti o servizi in termini di applicazione della sicurezza, accesso privilegiato o che gestiscono informazioni particolarmente sensibili.

Inoltre, le entità devono individuare e valutare il rischio del fornitore come componente integrante del loro approccio alla gestione del rischio, tenendo conto, tra l’altro, dei:

- fattori di rischio e risultati delle valutazioni coordinate del rischio a livello UE, se disponibili;

- informazioni specifiche per paese (ad esempio valutazione delle minacce da parte dei servizi di sicurezza nazionali, ecc.), se disponibili;

- restrizioni o esclusioni poste da un’autorità nazionale competente, ad esempio per quanto riguarda le apparecchiature critiche o i fornitori ad alto rischio;

- informazioni derivanti da incidenti noti o intelligence sulle minacce informatiche;

- le caratteristiche di ciascun fornitore, quali la qualità delle sue pratiche di sicurezza, il quadro giuridico, il livello di trasparenza e altro ancora.

Di fatto, le varie entità dovrebbero effettuare una valutazione del profilo di rischio di tutti i pertinenti – potenziali o esistenti – fornitori di servizi, sistemi o prodotti critici nel settore delle ICT/OT.

Idealmente, questa valutazione dovrebbe essere effettuata in collaborazione con altri soggetti – se fanno parte della stessa catena di approvvigionamento – o in collaborazione con le autorità nazionali.

È importante che le entità, una volta stabilite le aspettative con i fornitori e i terzi in materia di cyber security, possano assicurarsi che tali aspettative e requisiti siano soddisfatti o rimangano proporzionali al rischio posto dal fornitore. Pertanto, le entità dovrebbero riesaminare periodicamente la capacità dei fornitori di soddisfare i requisiti di cyber security che sono stati stabiliti.

Le entità dovrebbero, altresì, monitorare i cambiamenti nel profilo di rischio di un fornitore, poiché il panorama delle minacce e la superficie di attacco sono in continua evoluzione e cambiamento.

È doveroso ricordare che le modifiche possono derivare da: nuove informazioni o orientamenti delle autorità nazionali; nuove informazioni di intelligence in termini di minacce, compresi gli State-sponsored attack; cambiamenti nelle caratteristiche e nel contesto del fornitore (ad esempio, modifiche giuridiche, acquisizione da parte di un’organizzazione diversa o adozione di un nuovo modello operativo).

Pertanto, l’unico modo per mantenere un quadro chiaro è effettuare audit periodici o altre forme di valutazioni tecniche. Le disposizioni relative a tali attività dovrebbero essere stipulate nell’ambito di contratti o protocolli d’intesa (clausola del “diritto di audit”) e possono servire come mezzo per ottenere garanzie indipendenti sulla posizione di sicurezza delle imprese.

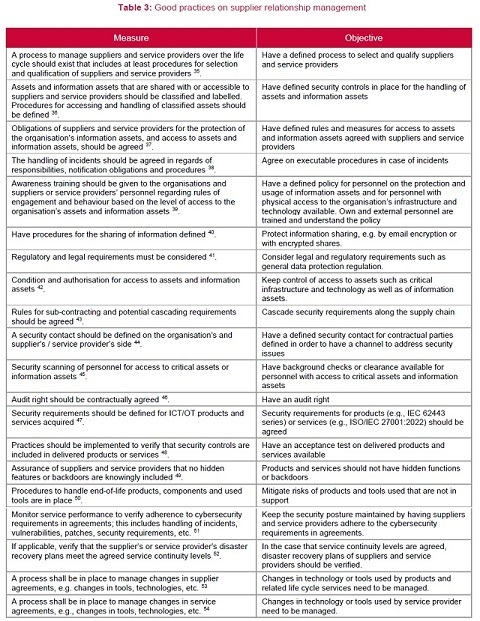

Gestione dei rapporti con i fornitori

Lo standard di best practice per la gestione delle relazioni con i fornitori è la ISO/IEC 27002:2022 Capitoli 5.19–5.23. Esso richiede al proprietario dell’asset (entità o organizzazione) di definire regole per i fornitori e i prestatori di servizi che proteggano gli asset informativi e fisici del proprietario dell’asset, nonché di stabilire requisiti per i prodotti e i servizi.

Inoltre, il proprietario dell’asset dovrebbe monitorare le prestazioni in conformità con gli accordi contrattuali e avere procedure di gestione dei cambiamenti nel caso in cui i prodotti o i servizi si evolvano.

Di seguito si riporta la tabella delle Good Practices sulla gestione della relazione dei fornitori.

L’attuazione delle misure varierà da organizzazione a organizzazione in base alle necessità organizzative. Ad esempio, un’entità essenziale e/o importante potrebbe applicare politiche e regole diverse per i fornitori e i prestatori di servizi relativi alla propria rete informatica aziendale rispetto all’infrastruttura operativa (critica). Di conseguenza, le misure diventano più dettagliate con gli scenari d’uso presi in considerazione.

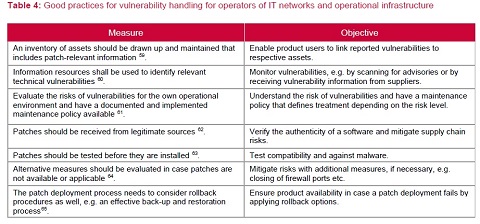

Gestione delle vulnerabilità

Ogni prodotto ICT/OT utilizzato nelle reti e nelle infrastrutture (critiche) è composto da componenti e software che possono presentare vulnerabilità. È compito dei fornitori gestire tali vulnerabilità, il che implica la necessità di applicare patch alla rete dell’utente del prodotto o ai componenti dell’infrastruttura (critici). Inoltre, se vengono segnalate vulnerabilità nei componenti forniti di un prodotto, il fornitore stesso deve analizzarle e valutare l’applicabilità e l’incorporazione di una patch specifica per il prodotto interessato.

I prodotti software in esecuzione su sistemi operativi standard, quali ad esempio Windows o Linux, richiedono un test di compatibilità delle patch del sistema operativo per evitare problemi di compatibilità.

Infine, l’implementazione di patch nell’infrastruttura operativa deve essere pianificata tenendo conto di complessi programmi di implementazione e manutenzione. Di conseguenza, i tempi di distribuzione delle patch differiscono per le reti IT, che sono nell’intervallo di settimane, e per l’infrastruttura operativa, che è nell’intervallo di mesi.

Le vulnerabilità vengono solitamente classificate in base al loro potenziale impatto e alla loro “sfruttabilità”, il che determina il livello di rischio associato ad esse e il modo in cui vengono gestite.

Le vulnerabilità che possono essere sfruttate a distanza presentano generalmente un rischio più elevato e devono essere affrontate con una maggiore priorità rispetto a quelle che richiedono un accesso fisico per essere sfruttate.

La gestione delle vulnerabilità comprende due aspetti distinti.

Da un lato, vi è il monitoraggio delle vulnerabilità, che comporta l’analisi delle vulnerabilità identificate e l’applicazione di patch per risolverle.

Dall’altro lato, vi è la pubblicazione di avvisi di vulnerabilità, che consiste nell’avvertire gli utenti del prodotto delle vulnerabilità critiche e che potrebbe fornire suggerimenti su misure alternative di mitigazione per ridurre al minimo la probabilità di un’eventuale esposizione al rischio.

Gli strumenti che supportano gli operatori e gli sviluppatori in questa direzione sono la distinta base software e i concetti di Vulnerability Exploitability eXchange e il Common Security Advisory Framework.

Di seguito la tabella delle Good Practices relative alla gestione degli operatori dei Network IT e delle infrastrutture operative.

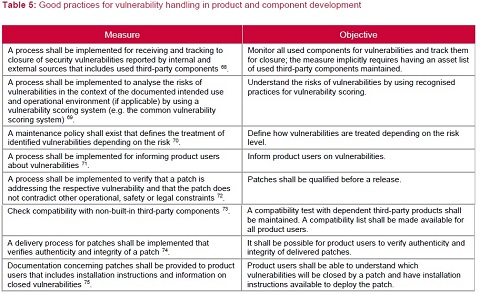

È doveroso evidenziare che, mentre le raccomandazioni per la sicurezza operativa degli utenti dei prodotti sono adeguatamente trattate nella norma ISO/IEC 27002:2022, le misure per lo sviluppo di prodotti e componenti (fornitori di prodotti) sono meglio definite nella norma IEC 62443-4-1:2018.

Di seguito la tabella delle good practices per la gestione delle vulnerabilità dei prodotti e dello sviluppo del componente.

Ulteriori informazioni sulla gestione delle vulnerabilità e delle patch sono disponibili nella IEC TR 62443-2-3:2015.

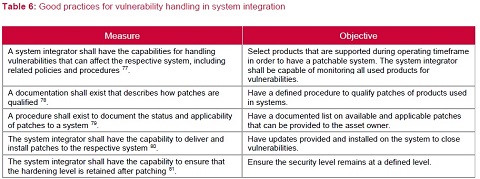

Di seguito le Good Practices per la gestione delle vulnerabilità nell’integrazione dei sistemi.

Qualità dei prodotti e delle pratiche per fornitori e prestatori di servizi

Per raggiungere la qualità del prodotto e dei servizi, si applicano due obiettivi di alto livello, ovvero:

- Dovrebbe essere implementato un processo adeguato che offra la qualità attesa.

- È necessario applicare un processo di controllo per verificare l’efficienza del processo implementato.

Vediamo di seguito cosa ciò comporta.

Fornitore – Un fornitore di prodotti dovrebbe disporre di processi che forniscano prodotti di qualità per quanto riguarda la sicurezza informatica. Di fatto, un fornitore dispone dell’infrastruttura e dell’organizzazione necessarie per la progettazione, lo sviluppo, la produzione e la consegna di prodotti e componenti gestiti dai requisiti della norma ISO/IEC 27001. Viene implementato un processo di sviluppo sicuro come IEC 62443-4-1:2018 e i requisiti tecnici di prodotti e di componenti sono stabiliti dalla IEC 62443-4-2:2019. Inoltre, un sistema di gestione della qualità ISO 9001 è implementato per migliorare continuamente la qualità.

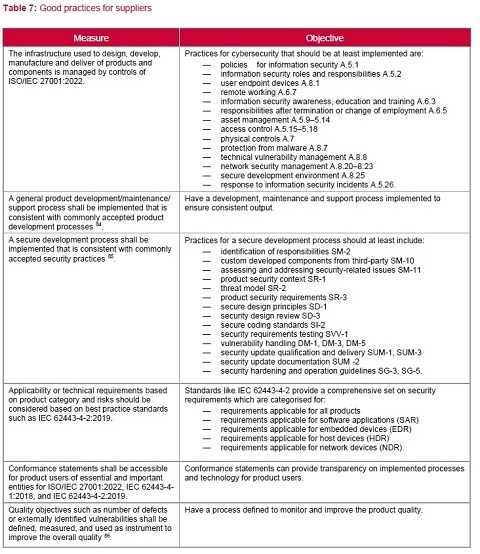

Segue la tabella delle Good practices per i fornitori.

La norma IEC 62443-4-2 distingue tra quattro categorie di prodotti:

- Applicazione software – Le applicazioni software sono tipicamente software autonomi che vengono eseguiti su dispositivi host. Anche il software open source fa parte di questa categoria.

- Dispositivi embedded – Un dispositivo embedded è solitamente un dispositivo con una specifica destinazione d’uso e non utilizza hardware standard come PC o server. Esempi di dispositivi embedded includono dispositivi elettronici intelligenti che incorporano funzioni di elaborazione e controllo, o controllori logici programmabili che eseguono una logica di controllo programmata per l’elaborazione dei dati.

- Dispositivi host – Un dispositivo host può essere definito come una workstation o un database. Un esempio di dispositivo host potrebbe essere un PC o un server che esegue sistemi operativi standard come Windows o Linux, insieme ad applicazioni di database basate su Structured Query Language (SQL).

- Dispositivi di rete – Un dispositivo di rete è un componente che connette tra loro più segmenti di rete o nodi di rete, oppure che fornisce terminazione per reti private virtuali. Esempi di tali dispositivi includono switch e router. Tuttavia, è importante notare che non esiste sempre un confine netto tra le diverse categorie di prodotti e ci possono essere casi in cui risulta difficile classificare un prodotto in modo definitivo.

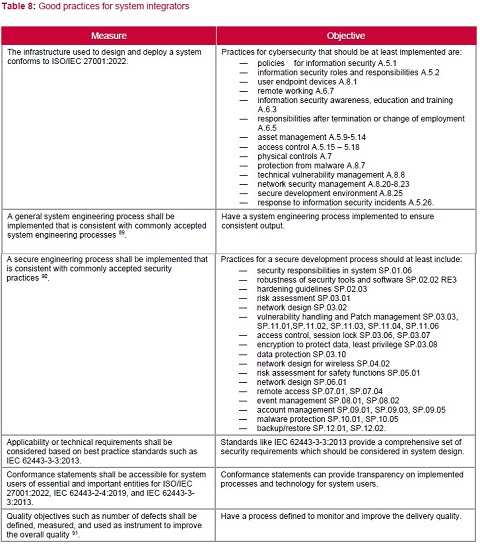

Integratori di Sistemi – Un integratore di sistemi deve implementare processi che considerino i requisiti di sicurezza informatica per i sistemi. L’integratore di sistemi ha a disposizione l’infrastruttura e l’organizzazione necessarie per progettare e implementare un sistema che rispetti i requisiti della norma ISO/IEC 27001:2022.

Viene adottato un processo di integrazione sicuro come IEC 62443-2-4:2019, mentre i requisiti tecnici del sistema sono riflessi da IEC 62443-3-3. Inoltre, viene implementato un sistema di gestione della qualità ISO 9001:2015 per migliorare costantemente la qualità.

Segue la Tabella per le Good Practices degli integratori di sistema.

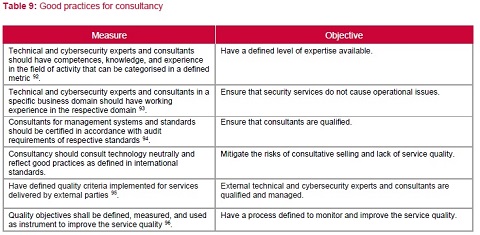

ICT Service Management Provider. Un ICT service management provider, solitamente, offre quanto segue:

- Consulenza: ad es. analisi dell’architettura aziendale, audit di sicurezza, test di penetrazione.

- Servizi gestiti: ad esempio business continuity, servizi di risposta agli incidenti.

È doveroso evidenziare che, mentre la categoria (a) si focalizza esclusivamente sulle competenze, sulle conoscenze e sull’esperienza, la categoria (b) include anche aspetti infrastrutturali e operativi che possono essere confrontati con le raccomandazioni indicate per i fornitori di servizi digitali (vedere la sezione successiva)

Segue la tabella Good Practices per la consulenza.

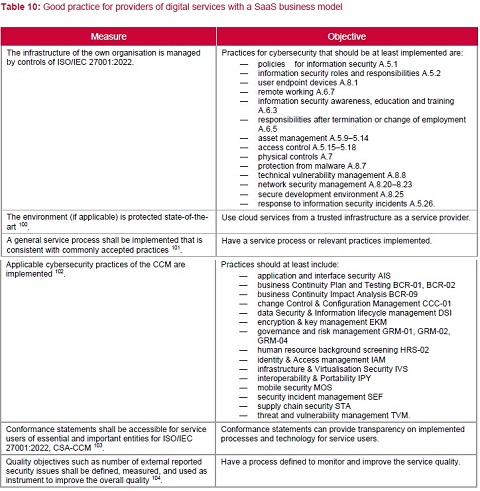

Fornitore di servizi digitali – Un fornitore di servizi digitali con un modello di business software as a service (SaaS) dovrebbe disporre di processi che forniscano servizi di qualità. Di fatto, un fornitore di servizi digitali offre solitamente i propri servizi su un’infrastruttura ospitata.

Tale infrastruttura è gestita secondo i requisiti stabiliti dalla norma ISO/IEC 27001. Inoltre, vengono considerati i controlli di sicurezza delle best practice della Cloud Control Matrix (CCM). Inoltre, per garantire un miglioramento continuo della qualità del servizio, viene implementato un sistema di gestione della qualità ISO 9001.

È importante notare che le misure rilevanti sono incluse nel catalogo dei controlli di conformità del cloud computing (C5), nel repository SecNumCloud e nel sistema di certificazione di cybersecurity dell’UE per i servizi cloud.

Segue tabella Best practices per I fornitori di servizi digitali con SaaS business model.

Molti dei requisiti del CCM sono potenzialmente già coperti dai requisiti di ISO/IEC 27002, tuttavia il CCM fornisce una prospettiva specifica sulle applicazioni cloud ed è ampiamente riconosciuto.

Conclusioni del Rapporto

Sulla base delle informazioni raccolte dalla letteratura e dal mercato, il rapporto ha identificato i seguenti problemi e best practice per affrontare la cyber security della supply chain ICT/OT:

- C’è confusione riguardo alla terminologia relativa alla catena di fornitura ICT/OT.

- Le organizzazioni dovrebbero istituire un sistema di gestione della supply chain aziendale basato sulla gestione dei rischi di terze parti (TRM) e che copra la valutazione dei rischi, la gestione delle relazioni con i fornitori, la gestione delle vulnerabilità e la qualità dei prodotti.

- Le good practices dovrebbero coinvolgere tutte le entità che svolgono un ruolo nella supply di prodotti e servizi ICT/OT, dalla produzione al consumo.

- Non tutti i settori dimostrano le stesse capacità per quanto riguarda la gestione della supply chain ICT/OT.

- L’interazione tra la direttiva NIS2 e la proposta di un atto di cyber resilience o altre normative, settoriali o meno – che stabiliscono requisiti di sicurezza informatica per prodotti e servizi – dovrebbe essere ulteriormente esaminata.