Article. What i write

Realizzare un SOC: una guida dettagliata

Pubblicato il 31 ottobre 2019

Un Security Operation Center (SOC) è un elemento centrale per la sicurezza informatica di un'organizzazione. Si tratta di una struttura centralizzata che si occupa di monitorare, rilevare, analizzare e rispondere alle minacce informatiche in tempo reale, 24 ore su 24, 7 giorni su 7.

La realizzazione di un SOC efficace richiede una pianificazione accurata e una profonda comprensione delle esigenze dell'organizzazione. Questo articolo fornisce una guida dettagliata e scientifica su come realizzare un SOC, coprendo gli aspetti chiave del processo, dalle fasi iniziali di progettazione all'implementazione e alla gestione continua.

Fase 1: Definizione degli Obiettivi e del Campo di Applicazione

Prima di iniziare a costruire un SOC, è fondamentale definire chiaramente gli obiettivi che si intendono raggiungere.

- Quali sono le principali minacce informatiche che l'organizzazione deve affrontare?

- Quali sono gli asset critici che devono essere protetti?

- Quali sono le normative di conformità da rispettare?

Le risposte a queste domande guideranno la progettazione del SOC e la scelta delle tecnologie e delle risorse necessarie.

Fase 2: Progettazione dell'Architettura del SOC

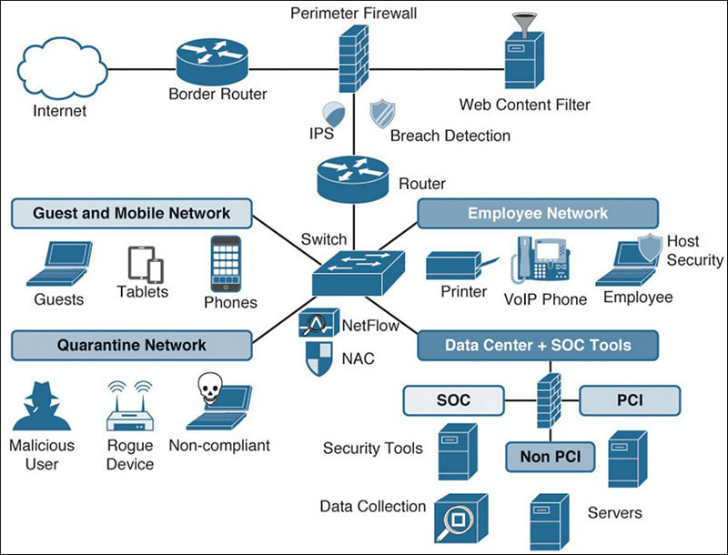

L'architettura del SOC definisce la struttura organizzativa, i processi e le tecnologie che saranno utilizzati per raggiungere gli obiettivi di sicurezza.

Componenti chiave dell'architettura del SOC:

- Persone: Un team di esperti di sicurezza con competenze specifiche in diverse aree, come analisi delle minacce, risposta agli incidenti, threat intelligence e forensics.

- Processi: Procedure ben definite per la gestione degli eventi di sicurezza, dalla rilevazione all'analisi, alla risposta e al ripristino.

- Tecnologie: Una suite di strumenti di sicurezza che consentono di monitorare l'infrastruttura IT, rilevare le minacce, analizzare gli eventi e automatizzare le risposte.

Fase 3: Selezione delle Tecnologie

La scelta delle tecnologie è un aspetto critico nella realizzazione di un SOC. Esistono diverse categorie di strumenti di sicurezza che possono essere integrati nel SOC, tra cui:

- Security Information and Event Management (SIEM): Raccolgono e analizzano i log di sicurezza provenienti da diverse fonti, correlano gli eventi e generano alert in caso di attività sospette.

- Intrusion Detection and Prevention Systems (IDS/IPS): Monitorano il traffico di rete alla ricerca di attività malevole e bloccano gli attacchi in tempo reale.

- Endpoint Detection and Response (EDR): Monitorano i dispositivi endpoint (computer, server, dispositivi mobili) per rilevare e rispondere alle minacce.

- Threat Intelligence Platforms (TIP): Forniscono informazioni aggiornate sulle minacce emergenti, consentendo al SOC di anticipare gli attacchi e migliorare le capacità di rilevamento.

- Security Orchestration, Automation and Response (SOAR): Automatizzano le attività di risposta agli incidenti, accelerando i tempi di reazione e riducendo il carico di lavoro degli analisti.

Fase 4: Implementazione del SOC

L'implementazione del SOC prevede l'installazione e la configurazione delle tecnologie selezionate, la definizione dei processi operativi e la formazione del personale. È importante adottare un approccio graduale, iniziando con un set di funzionalità di base e aggiungendo gradualmente nuove funzionalità nel tempo.

Fase 5: Gestione Continua del SOC

Una volta implementato, il SOC richiede una gestione continua per garantire la sua efficacia nel tempo. Le attività di gestione includono:

- Monitoraggio continuo: Monitoraggio 24/7 dell'infrastruttura IT per rilevare e rispondere alle minacce in tempo reale.

- Analisi degli eventi: Analisi degli alert di sicurezza per identificare le cause degli incidenti e determinare le azioni di risposta appropriate.

- Threat hunting: Ricerca proattiva di minacce nascoste che potrebbero non essere rilevate dai sistemi di sicurezza tradizionali.

- Vulnerability management: Identificazione e gestione delle vulnerabilità nei sistemi IT per ridurre la superficie di attacco.

- Incident response: Gestione degli incidenti di sicurezza, dalla fase di contenimento alla fase di ripristino.

- Miglioramento continuo: Valutazione periodica delle prestazioni del SOC e implementazione di miglioramenti per ottimizzare l'efficacia.

Conclusioni

La realizzazione di un SOC è un processo complesso che richiede una pianificazione accurata, una solida conoscenza delle tecnologie di sicurezza e un team di esperti qualificati. Seguendo le best practice e adottando un approccio scientifico, le organizzazioni possono costruire un SOC efficace che le aiuti a proteggere i propri asset critici dalle minacce informatiche in continua evoluzione.